Sierra 路由器漏洞对关键基础设施构成黑客风险 媒体

Sierra Wireless 路由器面临黑客风险

关键要点

Sierra Wireless 路由器曝露出 21 个新漏洞,其中包括一个严重漏洞。这些漏洞可能导致拒绝服务DoS、远程代码执行RCE和凭证盗窃攻击。目前至少有 86000 台受影响的路由器在网上暴露,影响包括制造业和医疗设施等关键基础设施。推荐用户及时更新设备软件,并采取额外的安全措施以保护设备。Sierra Wireless 的 AirLink 蜂窝路由器因 21 个新漏洞而面临严重的黑客风险,其中包括一个关键的漏洞。根据 Forescout Vedere Labs 研究人员的报告,至少有 86000 台易受攻击的路由器在线暴露,这些脆弱性可能使关键基础设施面临拒绝服务DoS、远程代码执行RCE和凭证盗窃等攻击。

漏洞详解及安全风险

这 21 个漏洞中包括 1 个关键漏洞、9 个高危漏洞和 11 个中等险情漏洞,出现在大多数 Sierra Wireless AirLink 路由器中嵌入的 AirLink 企业操作系统ALEOS软件中。报告指出,以下三个 ALEOS 组件遭受影响:

ACEmanager:用于配置和监控无线路由器状态的 web 应用程序。OpenDNS:用于配置 简单防火墙 的开源门户。TinyXML:一个开源 XML 解析器,其源代码包含在 ACEmanager 使用的某个库中。由于 ACEmanager 或 OpenDNS 崩溃,10 个漏洞可能导致 DoS。大多数漏洞的根本原因是接收不完整的 XML 文档或 GET 请求时的 NULL 指针解引用。TinyXML 的一个缺陷会导致在解析某些格式错误的 XML 文档时崩溃,该缺陷还会使所有已登录用户注销。此外,某些格式错误的 XML 文档可以引发 ACEmanager 的无限循环,导致设备崩溃,需要手动重启。攻击者可以通过重复注入格式错误的文档和请求来造成 DoS,并且在许多情况下,利用此漏洞无需身份验证。

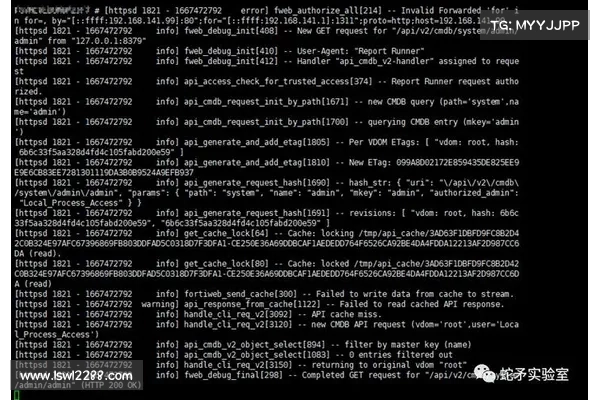

根据报告中的信息,RCE 和 跨站脚本XSS 漏洞可能通过 8 个漏洞实现,其中包括 OpenNDS 中的一个关键缓冲区溢出漏洞 (CVE202341101)。此漏洞是由于 OpenNDS 未对预认证 GET 请求中查询字符串的长度进行验证,从而使任意代码执行成为可能。

攻击者必须能够与运行在路由器上的门户进行交互,这意味着他们需要在由该门户保护的 WiFi网络的范围内,或者侵入能够连接到该网络的其他设备, Forescout Vedere Labs 的安全研究负责人 Daniel dos Santos 在接受 SC 媒体采访时如是说。 一旦他们能够与门户进行交互,就不需要进行身份验证或其他先决条件。

其他列出的漏洞存在未经授权访问和身份验证绕过风险。硬编码的密码、默认 SSL 私钥和证书,使黑客更容易利用社会工程学侵入并持续控制设备。此外,OpenDNS 中使用的默认 FAS 密钥允许用户直接绕过欢迎页面进行身份验证。

闪电加速器节点对制造业与医疗设施的安全风险

Sierra Wireless AirLink 蜂窝路由器将关键 OT/IOT 设备连接到互联网,例如制造设备、监控摄像头和医疗设备。这些路由器为发电厂、水系统、紧急通信系统、公共交通机构和制造工厂等提供连接。

Forescout 报告中概述了基础设施网络攻击场景。例如,在临时医疗设施中由 Sierra Wireless AirLink 路由器提供的带有门户的网站 WiFi 网络可能被附近的黑客利用漏洞 CVE202341101 部署恶意代码。通过这种方式控制路由器可能会进一步感染连接的设备, 如医疗设备和存储患者记录的 IT 工作站。其他利用方式可以通过崩溃 ACEmanager 避免被检测。如果网络中某个设备已被破坏,此攻击可以远程进行。

Forescout 指出,ALEOS 4170、ALEOS 499 和 OpenNDS 1013 中的最新安全更新解决了报告中概述