Ivanti 零日漏洞被之前针对 Connect Secure 设备的APT组织利用

Ivanti新漏洞遭中美间谍集团利用

主要重点

Ivanti近期修补了CVE20250282的远程代码执行漏洞,该漏洞自2023年12月中旬以来被中国网络间谍集团利用。同一集团早在2024年1月就已经成功入侵Ivanti Connect Secure设备。新一轮攻击使用了一套名为SPAWN的恶意软件工具,并正在开发针对合法升级的干扰技术。近期,Google的Mandiant部门的研究人员指出,Ivanti修补的关键性远程代码执行漏洞,自2023年12中旬起便受到中国网络间谍集团的利用。此集团早在2024年1月便已经利用Ivanti Connect Secure设备的零日漏洞发动攻击。

这些最新的攻击利用了CVE20250282漏洞,并且部署了一套名为SPAWN的恶意工具包。Mandiant监测到此活动集群并称之为UNC5337,并怀疑这与另一集群UNC5221有关。

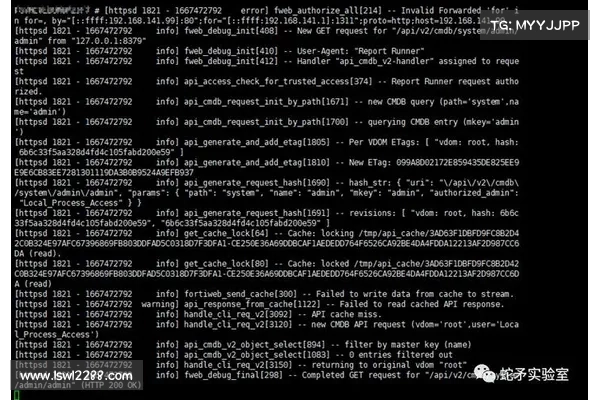

Mandiant研究人员表示:“UNC5221是一个怀疑与中国有关的间谍行动者,自2023年12月以来便开始利用漏洞CVE202346805和CVE202421887,影响Ivanti Connect Secure VPN和Ivanti Policy Security设备。”

SPAWN恶意软件工具家族中,包含了specifically designed to interact with Connect Secure features的工具,如SPAWNANT安装程序、SPAWNMOLE隧道程序、SPAWNSNAIL SSH后门和SPAWNSLOTH日志篡改工具。此外,最新攻击还涉及了从未见过的组件,如称为DRYHOOK的凭证收集器和称为PHASEJAM的恶意下载器。

恶意软件阻碍合法升级

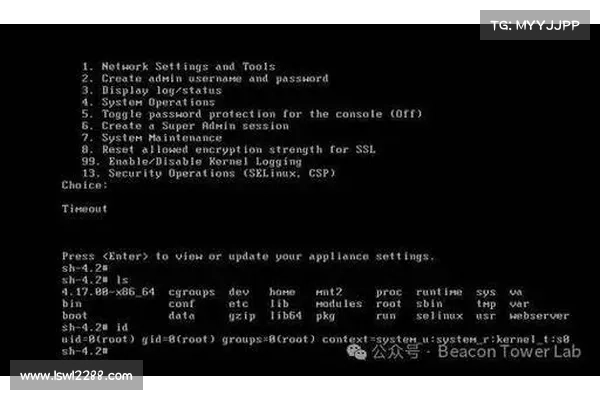

在其安全通报中,Ivanti指导客户在部署修补版本227R25之前执行设备的工厂重置。虽然该公司未详细说明原因,但根据Mandiant的分析,这与PHASEJAM下载器有关。该下载器会修改多个合法的Connect Secure组件,包括负责系统升级的组件,因此阻碍并模拟升级过程,以达到干扰效果,甚至会在过程结束时显示新版本号。

Mandiant研究人员解释: “PHASEJAM利用的第一个技术阻止了管理员对ICS [Ivanti Connect Secure]系统升级的合法尝试,通过生成假HTML升级进度条,而在背地里阻止合法的升级过程。”

闪电加速器安全性PHASEJAM还会修改ICS网络界面的合法文件,以注入web shell,授予攻击者对设备的远程访问权限,执行额外的恶意代码,以及从设备中窃取数据。

PHASEJAM以bash脚本的形式出现,在经过一系列准备步骤后被部署作为载荷,这些步骤包括禁用操作系统的SELinux保护、阻止系统日志收集并重新挂载根分区为可写,以便修改其文件。

在攻击后,攻击者会进行多个步骤来清除攻击的痕迹,包括清除内核消息,删除调试日志中的条目,删除故障检查信息包和任何可用于鉴定分析的内存核心转储,移除与各种故障、崩溃和证书处理错误相关的应用程序事件日志条目,并清空SELinux审计日志中的已执行命令。

升级保持持久性

除了阻碍和模拟升级外,攻击者还部署了一种机制,以便在合法升级时能够存活。正常